Последний китайский довод

Газета The New York Times стала жертвой хакеров из КНР

Газета The New York Times стала жертвой хакеров из КНР. Тем временем в России всплыл очередной «Красный Октябрь»

Офис The New York Times в Нью-Йорке

Атака на The New York Times не имеет ничего общего с желанием неких «анонимусов» помешать нормальной работе газеты, как это периодически происходит в России, когда длительные DDoS-атаки на редакционные сети крупных изданий или радиостанций приводили к длительному даунтайму (недоступности) их сайтов. В случае с The New York Times речь идет о получении несанкционированного доступа к локальной сети редакции и компьютерам сотрудников газеты. The New York Times, обнаружив первые признаки взлома, наняла авторитетную американскую компанию Mandiant, специализирующуюся на аутсорсинге IT-безопасности. Результаты анализа и дали журналистам повод для заявления о «китайских» следах.

«Фишка» выдала

Сделать вывод о причинах атаки было несложно: первое внешнее проникновение в компьютеры газеты, как удалось выяснить, произошло еще 13 сентября — то есть совпало с периодом, когда газета готовила материал о родственниках премьера КНР Вэнь Цзябао, состояние которых, по данным источников издания, может составлять около $2,7 млрд. Еще через полтора месяца статья вышла в свет, и уже в первые минуты после ее публикации в китайском сегменте интернета был заблокирован не только доступ к сайту газеты, но и поисковые запросы, касающиеся The New York Times и семьи Вэня.

На заявление The New York Times о фактах несанкционированного доступа к компьютерам ее сотрудников сразу же отреагировал гневной отповедью МИД КНР — мол, доводы газеты о причастности Китая «безответственны». А орган ЦК КПК газета «Жэньминь жибао» выдала на-гора возмущенный материал, в котором обвинила США в желании использовать «китайскую угрозу» как предлог для наращивания своих кибервойск и стремлении ограничить технологическое развитие КНР, которому, мол, американцы завидуют. Однако возмущение китайцев не выглядит уж очень убедительным. Хакеры, судя по логам доступа из взломанных устройств офиса газеты, настраивали туннелирование доступа к ресурсам The New York Times так, чтобы создать видимость атаки из сетей американских университетов, что, по словам представителя Mandiant, является традиционной «фишкой» именно китайских хакеров.

Кто «слил»? IT-департамент The New York Times, заметив атаку лишь после публикации статьи о премьере Китая, принял решение понаблюдать за действиями злоумышленников, получивших доступ к компьютерам 53 сотрудников газеты, включая компьютер Дэвида Барбозы, автора скандальной статьи. «Добротная профессиональная работа, — комментирует действия китайских хакеров технический директор IT-холдинга Creative Telematics & Trade Михаил Федоров. — Достаточно скомпрометировать (взломать. — The New Times) одну-две машины персонально, после чего, если работать осторожно, можно очень долго оставаться незамеченным и потихоньку изучать все, что доступно: инфраструктуру локальной сети, местонахождение главного сервера, почтового сервера… Иногда присутствие постороннего в системе остается незаметным для владельца компьютера годами».

Судя по истории действий «гостей» из Поднебесной в сетях газеты, взлом был направлен исключительно на поиск данных о журналистских источниках, то есть китайцев интересовало в первую очередь, кто «слил» журналистам информацию. Как следует из отчета The New York Times, незваные гости начинали работать в 8 утра по пекинскому времени — явный намек на то, что деятельность осуществлялась из неких офисов или центров с нормированным рабочим днем, как бы забавно это ни звучало. Этот факт невольно напоминает о постах в ЖЖ писателя и блогера Андрея Мальгина — тот не раз отмечал, что отечественные «федеральные» и «нашистские» боты, целью которых является замусоривание дискуссионных площадок в интернете, первое время работали исключительно в будние дни и даже с перерывом на обед.

Новый тренд

The New York Times не первое американское СМИ, пострадавшее от действий китайских хакеров. Газета The Wall Street Journal вслед за коллегами также заявила о несанкционированном мониторинге своих компьютеров, указав на схожий характер взлома и отслеживание хакерами именно «китайских» материалов. С аналогичными заявлениями выступили и представители новостного агентства Bloomberg.

Сервис микроблогов Twitter в начале февраля также заявил об атаке на свою систему безопасности: Боб Лорд, директор по информационной безопасности компании, сообщил в корпоративном блоге, что злоумышленники могли получить доступ к примерно четверти миллиона пользовательских аккаунтов. Это заставило Twitter провести процедуру массовой смены паролей блогеров и поделиться своими данными об атаке с правоохранительными органами США.

Справедливости ради заметим: незаконные информационные технологии на службе государства — вовсе не китайское ноу-хау. До сих пор не устранены подозрения, что разработку вируса Stuxnet, который в позапрошлом году заразил компьютеры иранских ученых-ядерщиков, целенаправленно спонсировали США и Израиль. И ведь кибероружие сработало — ядерная программа Ирана потеряла пятую часть своих ядерных центрифуг, получив взамен тысячи зараженных компьютеров. Возможно даже, что успешная кибератака на Иран настолько поразила воображение политиков, что в мире возник некий новый тренд — попытка решать международные конфликты с помощью информационных технологий. Ведь не случайно в прошлом году к Stuxnet добавились Flame и Gauss — программы-вредители, действовавшие в основном на Ближнем Востоке (есть подозрения, что и эти вирусы распространены США и Израилем). Отдельный вопрос — можно ли с ними эффективно бороться?

*„ В мире возник некий новый тренд — попытка решать международные конфликты с помощью информационных технологий *” Мишень — посольства

Считается, что Stuxnet и Flame расшифровала «Лаборатория Касперского», она же в середине января выдала информацию о новом компьютерном супервирусе, названном «Красный Октябрь» (сокращенно Rocra).

Шпионская программа, как выяснилось, действует уже более пяти лет. Обнаружить ее удалось лишь в октябре прошлого года во многом благодаря усилиям сотрудника лаборатории румына Костина Райу. Именно он смог опытным путем выявить схему действия вируса и его основные цели. Вирус направлен главным образом на сети правительственных, военных и дипломатических структур, энергетических компаний, в том числе занимающихся ядерными разработками, научно-исследовательских учреждений, крупных промышленных и торговых фирм. Кроме геополитической информации злоумышленники интересуются доступом к корпоративным компьютерным сетям и индивидуальным мобильным устройствам.

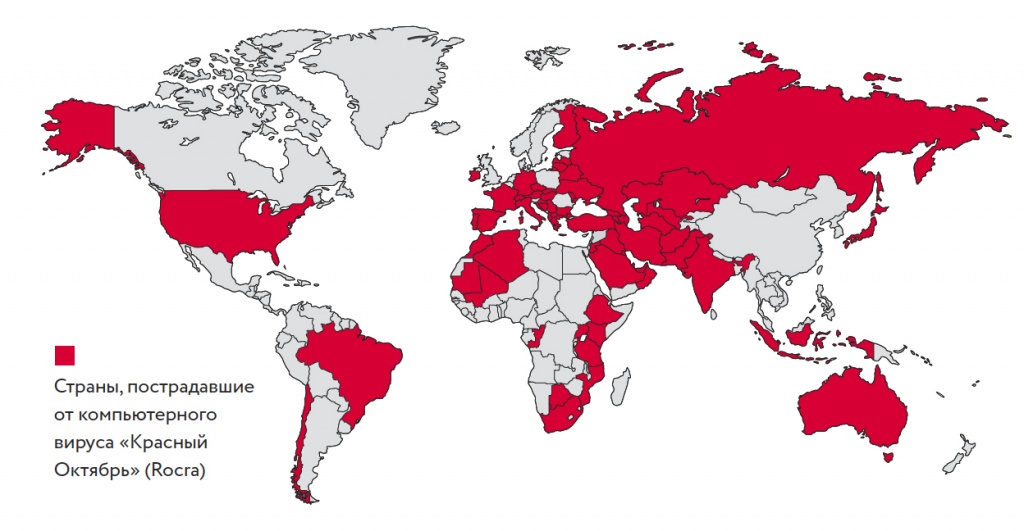

Более всего, по информации «Лаборатории Касперского», затронуты на сегодня Россия, государства бывшего СССР, Восточной Европы и Центральной Азии, а также Объединенные Арабские Эмираты. Немецкий «Шпигель» приводит пример: десятки тысяч документов из переписки российского посольства в США, в том числе секретные доклады МИДу, попали в руки кибершпионов. Содержание этих документов может быть столь же взрывоопасно, как и депеши американских дипломатов, выложенные в интернет сайтом WikiLeaks.

Впрочем, посольства — это вообще один из основных объектов атак «Красного Октября». В этом сегменте затронуты 45 стран.

Нажмите, чтобы увеличить картинку

Вирус в тумане

Если в Stuxnet многие специалисты распознают американский и израильский почерк, то в кодировке «Красного Октября» то и дело проглядывают те или иные словечки русского компьютерного сленга. Например, Zakladka, который расшифровывается как жучок для прослушивания, или Proga — программа. Программирующий стиль далек от единообразия — свидетельство того, что авторы программы не имели прямого контакта друг с другом. Предполагается, что организатором всей акции была некая спецслужба, которая смогла привлечь к работе российских хакеров, обладающих высоким уровнем компьютерной подготовки, но не могущих найти себя на российском рынке программных услуг. В западных источниках приводятся данные МВД России, из которых следует, что 30% всего мирового киберкриминала имеют российские корни. Высказывается также мнение, что это проделки все тех же китайцев, которые, используя своих хакеров, методами, похожими на «краснооктябрьские», проникли в сети тибетских активистов.

По мнению специалистов Касперского, программное обеспечение «Красного Октября» обладает специфической архитектурой, состоящей из хакерских модулей и расширений, способных воровать информацию высокой степени секретности.

По мнению Андреаса Маркса, управляющего фирмой АV-Test в Магдебурге, вирусы в компьютерную сеть попадали при помощи специальных фишинговых писем, которые отправлялись конкретным адресатам. В такое письмо вставлялась троянская программа, которая прописывалась в системе при помощи эксплойтов, работа-ющих на системных «дырах» Microsoft Office. Специалисты Касперского обнаружили «потерпевших» и наблюдали за зараженными компьютерами, которые выходили на связь с командными серверами. В частности, делал это тот же Райу. За два месяца — со 2.11.2012 по 10.01.2013 — было зафиксировано более 55 тыс. подключений с 250 инфицированными компьютерами. Костин Райу считает, что пока удалось проникнуть лишь в шесть из 60 командных машин. Попав «под колпак», «Красный Октябрь» перешел как бы в «зимнюю спячку». Но это ненадолго. Многофункциональная платформа, которую разработали кибершпионы, обладает способностью не только подстраиваться под конфигурацию системы и похищать данные, но и имеет модуль восстановления. Он выглядит как плагин к программе Adobe Reader в Microsoft Office. В случае если основной вирус обнаружен и удален с компьютера или переустановлена вся система, то есть компьютер «вылечили», неубиваемый вирус-плагин повторно обеспечивает хакерам доступ к системе. Хакеры имеют возможность похищать даже удаленные файлы с USB-накопителей, а также сведения о сетевом промышленном оборудовании (коммутаторы, маршрутизаторы), не говоря уже о мобильных устройствах, в первую очередь смартфонах (Nokia, Windows Phone, iPhone).

Казалось бы, картина ясна. Но не все так просто.

Призрак саморекламы

«Антивирусные программы создают только видимость безопасности, которой в реальности нет, — считает Фред Коэн, эксперт по безопасности в редакционном совете «Журнала компьютерной вирусологии». — Многие пользователи загружают в свои компьютеры все, что только можно, в надежде, что это их защитит». Коэн знает, о чем говорит. Ведь именно он еще 30 лет назад, работая в Университете Южной Калифорнии, ввел понятие «компьютерный вирус»: «На каждую защиту всегда найдется новый вирус, который ее перехитрит». Главная, по его мнению, защита — скепсис и осторожность.

А вот обозревателю балтиморской Сhristian Science Monitor Фреду Уэйру и вовсе кажется странным, что уже в третий раз, вслед за Stuxnet и Flame, именно «Лаборатория Касперского» (имеющая, кстати, очень много заказчиков на Ближнем Востоке) обнаруживает глобальную киберугрозу: разоблачение Flame, с американской точки зрения, было «весьма несвоевременно». Въедливых наблюдателей это может заставить задаться вопросом: не следует ли считать данную фирму орудием или даже агентом российской разведки?

Не следует забывать и о том, что «Лаборатория Касперского» — акционерное общество, которое, как и любой частный бизнес, нуждается в заказах и, само собой, в рекламе. В этой связи Уэйр приводит также слова генерал-майора КГБ Алексея Кондаурова. «Мне кажется странным, — говорит генерал, — что столь масштабную операцию разоблачила частная компания, работавшая по частному заказу. Где ФАПСИ, ЦРУ и прочие службы, которые должны заниматься подобными угрозами? Возможно, «Лаборатория Касперского» просто заинтересована в саморекламе, и поэтому вокруг этого поднялось столько шума».