Активисты воспользовались уязвимостью в работе Роскомнадзора и теперь блокируют чужие сайты. Как это устроено?

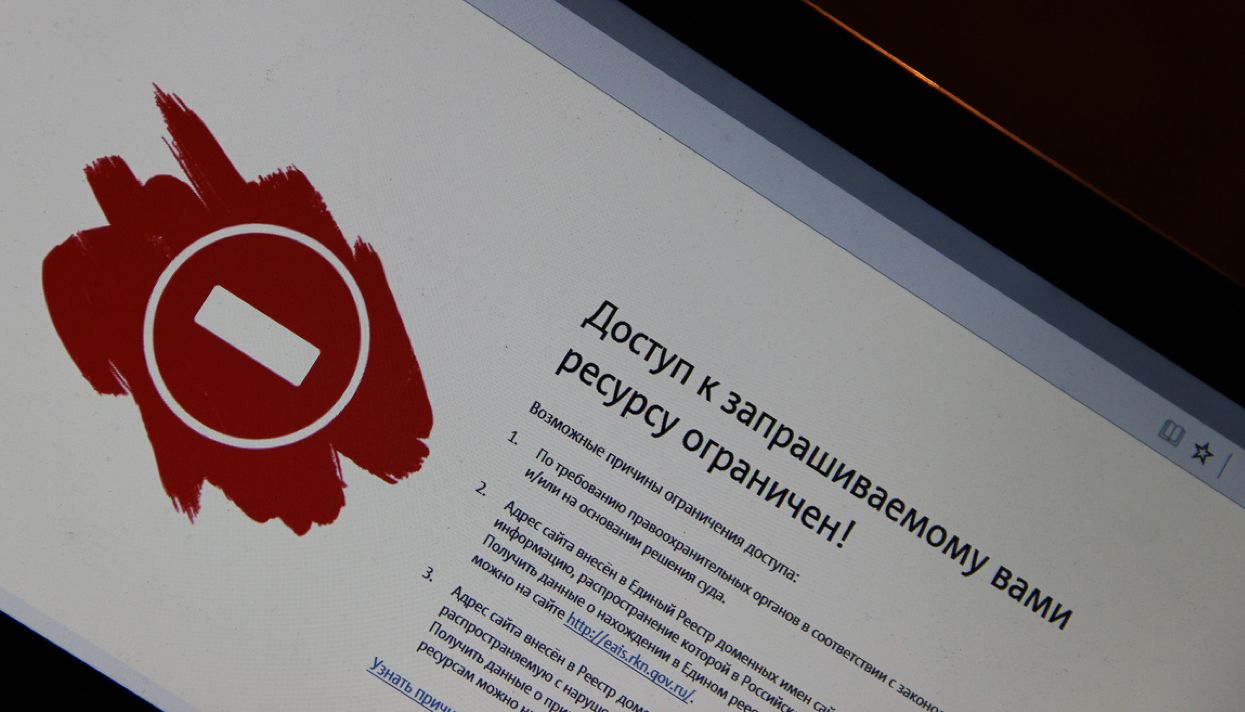

4 июня у некоторых пользователей в России возникли проблемы с доступом к мессенджеру телеграм, а в течение трех следующих дней оказались недоступны многие популярные и общедоступные сайты — интернет-кинотеатр ivi.ru, «Википедия», «Медуза» и многие другие. Причина неполадок заключалась в том, что владельцы ресурсов, попавших в реестр запрещенных сайтов (его ведет Роскомнадзор), воспользовались уязвимостью в системе мониторинга сайтов и блокировки сайтов — и сами вписали в реестр запрещенных сайтов IP-адреса ресурсов, которых в черном списке нет. «Медуза» рассказывает, как это получилось и кто это делает.

Как это происходит?

Роскомнадзор вносит в реестр доменное имя и IP-адрес запрещенного ресурса. Например, имя — http://grani.ru/, а адрес — набор цифр, своего рода координаты ресурса в глобальной сети. Чтобы не приходилось каждый раз вводить в строку браузера адрес, существует специальная база данных — Domain Name System («Система доменных имен», DNS). В ней напротив каждого имени записан адрес.

Владельцы любых ресурсов самостоятельно прописывают адреса напротив своих доменных имен, однако что они туда напишут, никем не контролируется. Казалось бы, такой контроль и не нужен: так, владельцы домена meduza.io не заинтересованы, чтобы пользователи, которые вводят их адрес в строку браузера, попадали, например, на сайт Роскомнадзора.

Тем не менее владельцы сайтов, уже оказавшихся в черном списке Роскомнадзора, начали прописывать в DNS напротив своих доменных имен сторонние IP-адреса. Таким образом они заставляют провайдеров блокировать те сайты, которые захотят.

От уязвимости страдают только небольшие провайдеры, так как у крупных есть специальная система, которая позволяет не обращать внимания на то, какой адрес прописан в DNS. Покупка и настройка такой системы на восемь тысяч пользователей обойдется примерно в миллион рублей — небольшие операторы просто не могут себе ее позволить.

Зачем владельцы одних доменов блокируют адреса других?

рассказывает один из активистов; он попросил не указывать своего имени

Тема о том, что можно блокировать сайты подобным образом, появилась давно — еще до начала каких-либо блокировок многие предупреждали, что этот сценарий возможен. Сейчас кто-то наконец-то воспользовался уязвимостью на практике и запустил волну. Множество подобных блокировок в последние дни — это последствия как вирусного эффекта, так и планомерной работы.

Одни на волне угара троллят Роскомнадзор и другие госорганы, блокируя их сайты. Другие — используют уязвимость как оружие в войне с Роскомнадзором. Задача этих людей (к ним отношусь и я) — максимально усложнить жизнь всем, кто пытается покушаться на свободу слова и анонимность в Сети. Так, можно заблокировать служебные серверы Роскомнадзора, и работа [ведомства] по блокировке сайтов окажется затруднена. Целями становятся и пропагандистские ресурсы — сайт НТВ и прочие.

У нас нет никакой координации. Был изначальный посыл: «Есть Роскомнадзор и их уязвимость. Вы знаете, что делать». Технически все очень просто. Среди заблокированных доменных имен много тех, что освободились и находятся в свободной продаже. Например, имена в зоне .space у регистратора NameCheap стоят 80 центов. Регистрируете освободившийся домен, находящийся в реестре запрещенных сайтов, и прописываете в его DNS неугодные вам ресурсы — хоть сто, хоть больше. Все.

Я сразу купил 18 штук, потом докупил еще столько же. Прописал там служебные серверы системы «Ревизор», портал «Единой России». Скоро еще прямая линия с Владимиром Путиным, уверен, что кто-то впишет и IP-адреса трансляции. Вообще, применений много. Можно просто закрыть интернет для большой части наших граждан.

И кстати, мы не нарушаем закон — мы же просто DNS-записи меняем. Но, конечно, на всякий случай используем [анонимную сеть] Tor.

Евгений Берг